tor下载

From:HTTPs://blog.csdn.net/bjzhaoxiao/article/details/81458061

如何访问"暗网"(慎入):https://blog.csdn.net/yilovexing/article/details/54928618

如何进入暗网:https://blog.csdn.net/QQ_38656841/article/details/82393190

暗网购物指南:https://blog.csdn.net/Ni_dhogg/article/details/71235630

tor 网桥获取 deep web

Tor获得最新网桥ip及设置方法:https://blog.csdn.net/weixin_40539125/article/details/82178212

访问网桥帮助文档:https://tb-manual.torproject.org/en-US/bridges.HTML

在线获取:https://bridges.torproject.org

通过Gmail发送电子至邮件 [email protected]

暗网导航:https://jpe6qltxg6am3jwk.tor2web.io

Deep Web:https://thehiddenwiki.org

什么是暗网?

所谓的“暗网”,其英文原名叫作“Deep Web”,又称深层网络。

广泛意义上的“暗网”,指的是那些无法被搜索引擎收录内容的站点。也就是说,一切有着非公开访问机制的网站——比如1024,哈哈大家都懂得,甚至一个注册才能进入的小型BBS——都属于“暗网”的一部分;另外,由于搜索引擎对于网站内容的抓取通常都是通过追溯超链接来完成,有着相当多的页面因为没有任何超链接的指向,也处于搜索引擎的盲区,故而它们也被纳入“暗网”的范畴。与“暗网”对应的,是“明网”,也称表层网络(Surface Web),曾有学术机构统计过“暗网”与“明网”分别蕴含的数据比例,结果显示前者的数据存量百倍于后者,且增长速度更快。

提及的软件工具Tor,正是一枚货真价实的钥匙,持有这枚钥匙,就打开了一扇通往“暗网”世界的大门。

Tor(The Onion Router)或许不是网络匿名访问的唯一手段,但毫无疑问它是目前最流行、最受开发者欢迎的。

这个免费、开源的程序可以给网络流量进行三重加密,并将用户流量在世界各地的电脑终端里跳跃传递,这样就很难去追踪它的来源。大部分的Tor用户只把它作为一个匿名浏览网页的工具,不过实际上它潜力十足:Tor软件可以在操作系统后台运行,创建一个代理链接将用户连接到Tor网络。随着越来越多的软件甚至操作系统都开始允许用户选择通过Tor链接发送所有流量,这使得你几乎可以用任何类型的在线服务来掩盖自己的身份。

访问暗网的方法有很多种,目前最流行的则是Tor(The Onion Router洋葱网络),给大家来个示范

警告:仅供学习了解,千万别做犯法的事情!!!!

以“onion”为后缀的域名定为暗网,普通浏览器是无法访问的,这就是暗网网址的一个特征。

关于Tor比较全面的讲解

隐身术 —— 使用 Tor匿名网络 与 proxychains 构建 SOCKS 代理链 IP 跳板,在渗透测试与攻击入侵时销声匿迹

用最简单的语言来描述,Tor 匿名网络是一个由位于世界各地的志愿者维护的各自的匿名网络组成的大型分布式匿名网络,类似于分布式的 VPN,但它是免费,开放的,而且其规模之大超乎想象

Tor 匿名网络 使用的核心技术是美国海军研究室开发的第三代洋葱路由器系统,其初衷用于保护政府机关的数据通信隐私,现在它被广泛应用在任何民间企业,组织,机构,以及家庭,个人的安全数据传输等场合

为了切合主题以及限于篇幅,本博文不对 Tor 匿名网络的技术实现细节,它与 TCP/IP 之间的关系,以及与 IPSec,PPTP,L2TP,MPLS,等 VPN 技术之间的异同做分析对比。

对 Tor 内幕感兴趣的,可以自行浏览其项目官方站点:https://www.torproject.org

Tor 匿名网络不仅可以保护你的网络通信不被“监听”,同时也可以在访问站点时,让对方无从判断你的真实物理地址,因为所有你访问目标站点的数据包,其 IP头部的源地址,都是某个 Tor 网络出口节点的 IP,它已经替换掉你的 ISP 给你分配的公网 IP,

这个机制类似于 windows 平台上被广泛使用的,用于“加速”网络游戏,以及“翻墙”的“非凡网络加速器”,后者实质上就是连接到某个非凡 VPN 节点的客户端程序,但它的 VPN 服务是收费的,尽管它也提供免费的测试账户连接到测试服务器,但相同的“原始” IP ,一天仅能连接3次,每次20分钟,超时即断开,

这对于要长期且稳定进行渗透测试计划而言,不是很方便,而且需要随时注意连接状态,否则真实 IP 就会曝露,尽管如此,对于有明确目标和丰富经验的攻击者而言,总共一小时的时间也足够作坏事了,关于非凡网络加速器的使用教程,以后有机会再发布

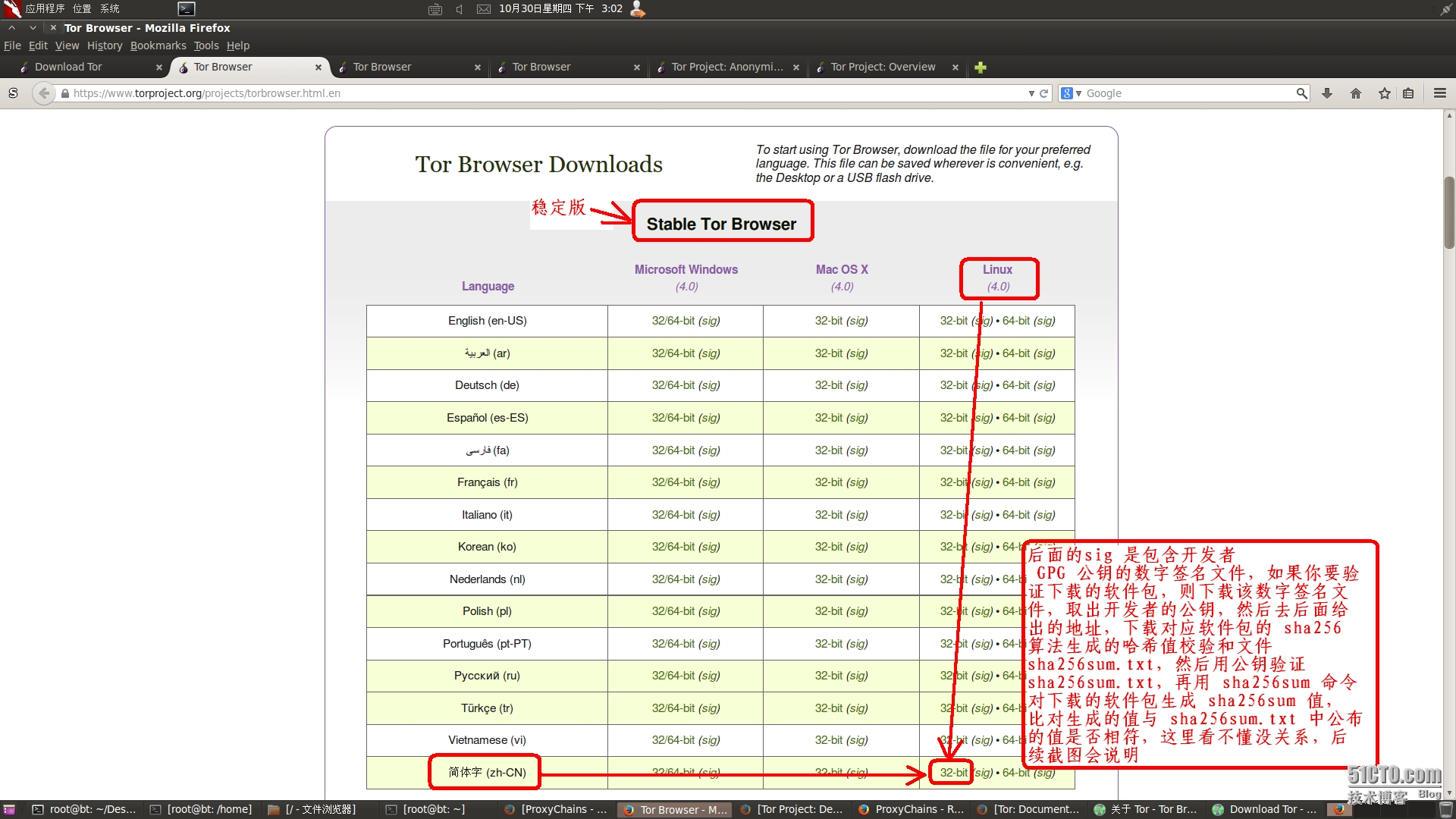

Tor 浏览器下载地址:https://www.torproject.org/download/download.html.en

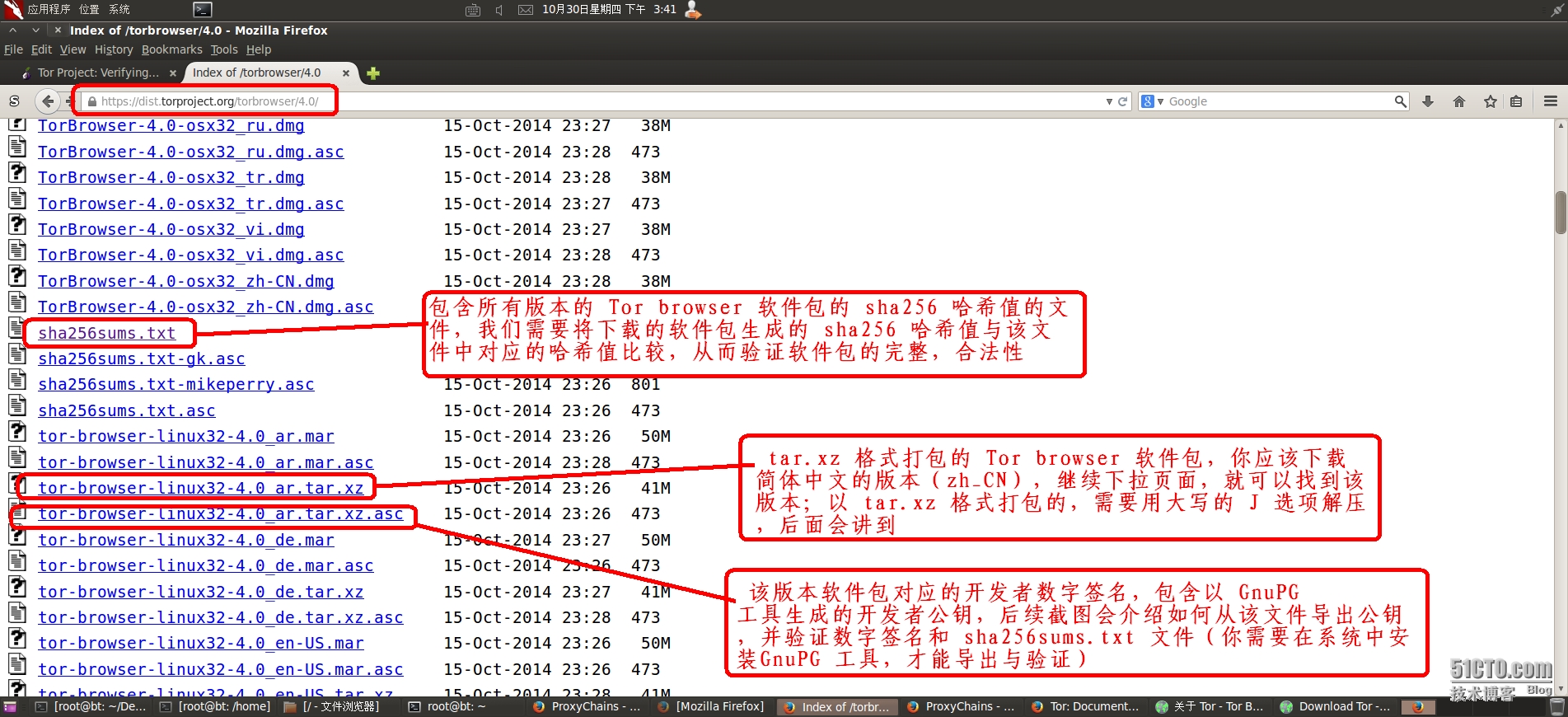

例如,我们下载的软件包名称为:tor-browser-linux32-4.0_zh-CN.tar.xz

也可以访问下面这个页面,根据你的处理器以及操作系统版本,体系结构,选择相应的版本下载:

https://www.torproject.org/projects/torbrowser.html.en

或者,从下面这个地址,一次性下载适用于你系统的 tor browser 版本,对应的 sha256sums.txt ,以及开发者数字签名这三个文件(如果你要验证软件包来源的合法性):https://dist.torproject.org/torbrowser/4.0/

解压 tor-browser-linux32-4.0_zh-CN.tar.xz 软件包,这会在当前目录下生成一个叫做 tor-browser_zh-CN 的子目录,默认的目录所有者,所属组均为 postgres。必须指出,Tor 项目官网的安装指南中,建议不要以 root 用户解压该软件包,但是,如果以其它低权限普通用户解压,则 tar 命令提示报错,找不到目录,因此,我们以 root 用户解压该软件包,然后将解包后的目录的所有者,所属主改成你系统上已经存在的任意普通用户即可,当然,如果你系统上的 postgres 账户可用,那么也可以按照默认设置

假设我们的软件包(以及数字签名,哈希值文件)存放在 /download 目录:

-

root@bt:~# pwd -

/root -

root@bt:~# cd /download/ -

root@bt:/download# ls -alit -

1451874 -rw-r--r-- 1 root root 473 2014-10-29 23:40 tor-browser-linux32-4.0_zh-CN.tar.xz.asc -

1451855 -rw-r--r-- 1 root root 12074 2014-10-29 23:39 sha256sums.txt -

1451865 -rw-r--r-- 1 root root 43209248 2014-10-29 23:20 tor-browser-linux32-4.0_zh-CN.tar.xz -

root@bt:/download# tar -xvJf tor-browser-linux32-4.0_zh-CN.tar.xz -

root@bt:/download# ls -ld tor-browser_zh-CN/ -

drwx------ 3 postgres postgres 4096 2000-01-01 08:00 tor-browser_zh-CN/

注意,上面给 tar 命令传递大写的 J 参数,用于解压 .zx 格式的包

由于我的 backtrack5 系统上默认没有任何普通用户账户,因此,先创建一个普通用户 shayi2 ,并且指定其“家”目录,这一点很重要,如果没有指定家目录,后面在以该普通用户运行,启动 Tor 的时候会报错( Tor 官方建议不要以 root 用户身份运行 Tor),因为 Tor 需要在启动它的用户的家目录中生成包含配置和统计信息的文件:

-

root@bt:/download# useradd shayi2 -d /home/shayi2 -

root@bt:/home# passwd shayi2 -

输入新的 UNIX 密码: -

重新输入新的 UNIX 密码: -

passwd:已成功更新密码

在 ubuntu 系统上,有时 useradd 命令的 -d 参数不能成功创建用户家目录,因此,我们以 mkdir 命令,手动创建该目录,并将该目录的所有者,所属主递归改为 shayi2

-

root@bt:/download# mkdir /home/shayi2 -

root@bt:/download# chown -R shayi2:shayi2 /home/shayi2 -

root@bt:/download# ls -ld /home/shayi2 -

drwxr-xr-x 2 shayi2 shayi2 4096 2014-10-30 22:51 /home/shayi2

将 /download/tor-browser_zh-CN 目录的所有者,所属主,递归改成 shayi2 用户:

-

root@bt:/download# chown -R shayi2:shayi2 tor-browser_zh-CN/ -

root@bt:/download# ls -ld tor-browser_zh-CN/ -

drwx------ 3 shayi2 shayi2 4096 2000-01-01 08:00 tor-browser_zh-CN/

由于我们需要切换到 shayi2 用户运行 Tor ,但是当前的 X-Server 是以 root 用户身份运行的,切换后将无法以 shayi2 用户的身份运行基于 X-Server 环境的 Tor,如果你硬要这么做,X-Server 会给你返回如下的错误提示:

No protocol specified

ERROR: cannot open display: :0.0

Tor Browser exited abnormally. Exit code: 1

于是,我们需要先以 root 用户禁用 X-Server 的访问控制功能,再切换到 shayi2 用户启动 Tor :

-

root@bt:/download# xhost + -

access control disabled, clients can connect from any host

命令 xhost + 用于关闭 X-Server 的访问控制;xhost - 用于开启访问控制

前面我们做了这么多的准备工作:创建普通用户及其家目录,改变属主属组,禁用访问控制等等,都是出于安全的考虑,由于 Tor 本身在开发阶段(包括任何网络服务程序)潜在的不安全编码和逻辑缺陷,可能被挖掘而成为 0 day 漏洞,因此,以最小权限运行 Tor 可以保证在漏洞被成功利用时,将攻击者造成的破坏降到最低;

如果你尝试以 root 身份运行 Tor 的启动脚本,将会得到类似下面的错误信息:

root@bt:/download/tor-browser_zh-CN# ./start-tor-browser

The Tor Browser Bundle should not be run as root. Exiting.

如果你完成前面的准备工作,先别急着运行 Tor 来展现你渗透测试方面的才能,我们先来看看,tor-browser_zh-CN 这个目录下都有哪些东西:

tor-browser_zh-CN/start-tor-browser:这是一个到 tor-browser_zh-CN/Browser/start-tor-browser 脚本的符号链接,通过该链接或后者,都可以运行 Tor 启动脚本来启动 Tor Browser

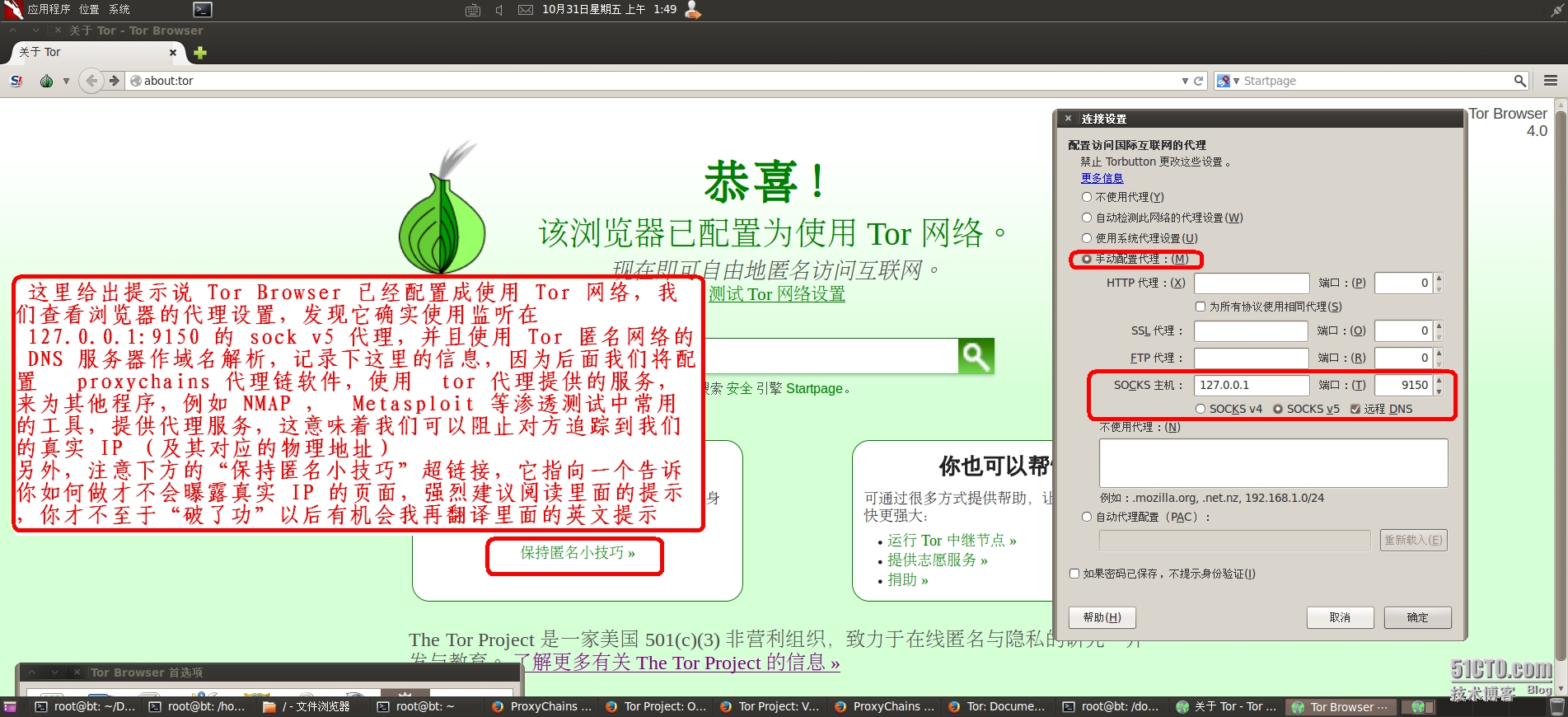

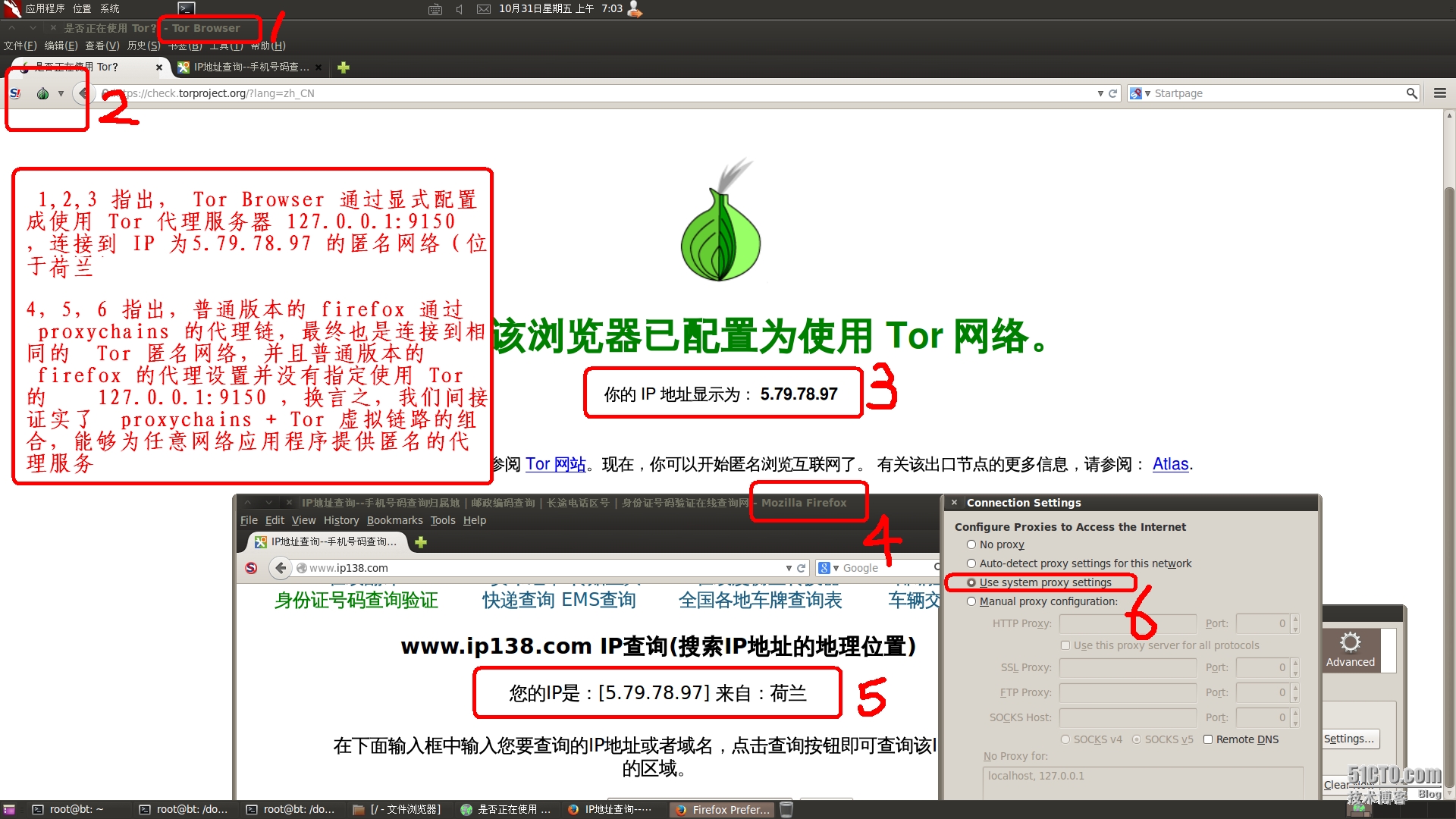

Tor Browser :是特别定制的 Mozilla FireFox 浏览器,它已经配置成使用 Tor 客户端监听的 socks4 或 socks5 127.0.0.1:9150 地址,因此就可以使用 Tor 的代理服务,连接到某个 Tor 匿名网络,通过该网络的出口节点的公网 IP访问因特网

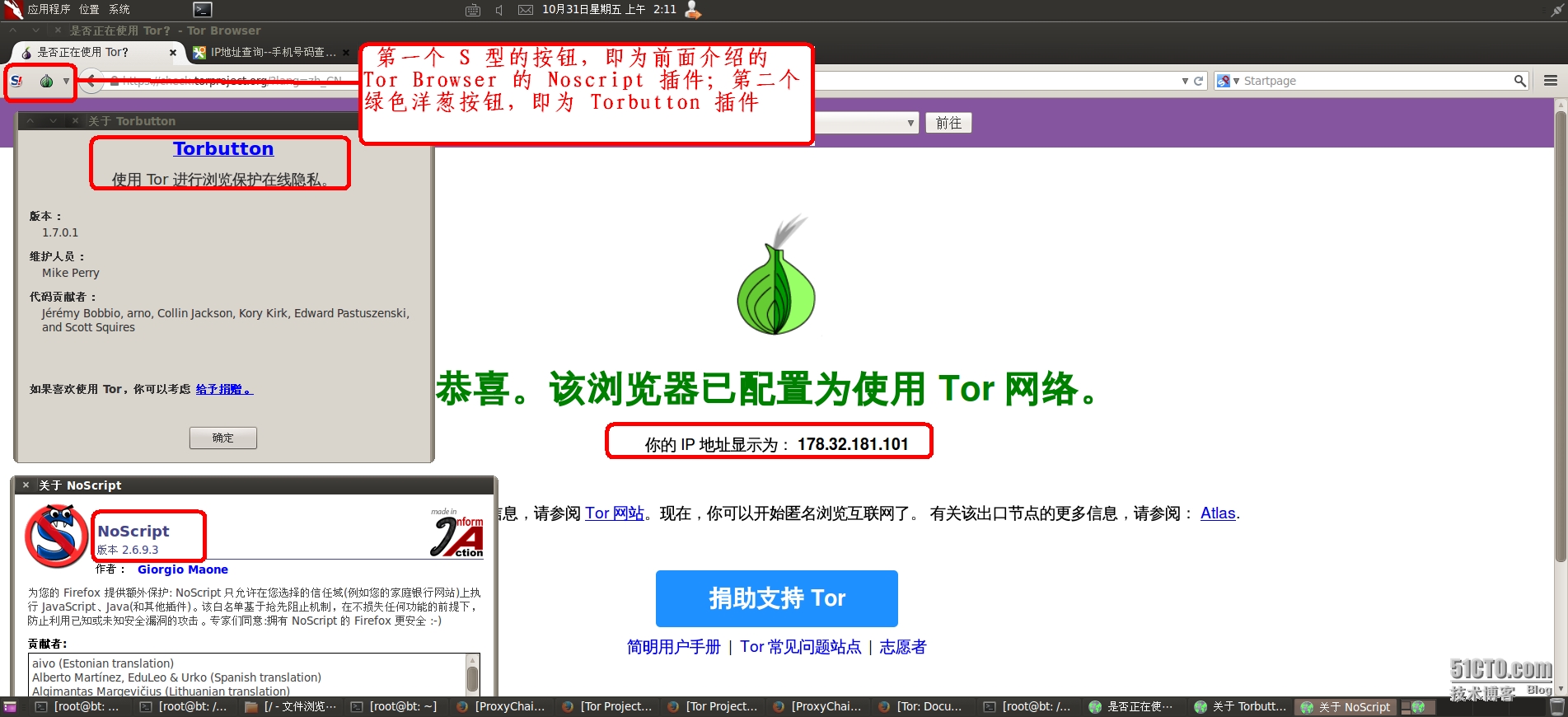

Tor Browser 还包括一个叫做 Torbutton 的“已安装”FireFox 插件,通过该插件在 FireFox 主界面左上方提供的按钮,用户可以更改当前的 Tor 代理设置,支持 HTTP,FTP,SSL,SOCKS 等代理,以及配置一些其它的 Tor 功能,

Tor Browser 自带的另一个插件为 NoScript,这是一个阻止恶意站点的 XSS (跨站脚本)攻击的强大 FireFox 安全插件,关于 NoScript 的使用介绍,请参考这篇博文:http://blog.51cto.com/shayi1983/1553095

tor-browser_zh-CN/Browser 这个目录中包含运行 Tor Browser 所需的核心动态共享库文件(提供连接到 Tor 匿名网络的功能),配置文件,以及一些插件,例如前面提到的 Torbutton ,以及 HTTPSEveryWhere,

限于篇幅,这里不介绍文件各自的功能以及实现机制(有机会以后再发文章),让我们专注于如何通过使用 Tor 提供的匿名服务,来保护自身的真实 IP 信息

通过前面的介绍粗略的了解 Tor 以及 Tor Browser 的工作机制后,我们切换到 shayi2 用户启动 Tor 与 Tor Browser,这是通过运行 start-tor-browser 这个 shell 脚本实现的:

-

root@bt:/download/tor-browser_zh-CN# su - shayi2 -

shayi2@bt:~$ cd /download/tor-browser_zh-CN/ -

shayi2@bt:/download/tor-browser_zh-CN$ ./start-tor-browser

下面是启动过程中,输出到终端的调试信息,我们稍微分析一下这些信息:

-

Launching Tor Browser for Linux in /download/tor-browser_zh-CN/Browser... -

Oct 31 00:44:27.311 [notice] Tor v0.2.5.8-rc (git-cc2477cc002ac542) running on Linux with Libevent 2.0.21-stable, OpenSSL 1.0.1i and Zlib 1.2.3.3. -

Oct 31 00:44:27.311 [notice] Tor can't help you if you use it wrong! Learn how to be safe at https://www.torproject.org/download/download#warning -

Oct 31 00:44:27.311 [notice] Read configuration file "/download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/torrc-defaults". -

Oct 31 00:44:27.311 [notice] Read configuration file "/download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/torrc". -

Oct 31 00:44:27.313 [notice] Opening Socks listener on 127.0.0.1:9150 -

Oct 31 00:44:27.313 [notice] Opening Control listener on 127.0.0.1:9151 -

Oct 31 00:44:27.000 [notice] Parsing GEOIP IPv4 file /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/geoip. -

Oct 31 00:44:27.000 [notice] Parsing GEOIP IPv6 file /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/geoip6. -

Oct 31 00:44:27.000 [notice] BootstrAPPed 0%: Starting -

Oct 31 00:44:27.000 [notice] Bootstrapped 5%: connecting to directory server -

Oct 31 00:44:27.000 [notice] We now have enough directory information to build circuits. -

Oct 31 00:44:27.000 [notice] Bootstrapped 80%: Connecting to the Tor network -

Oct 31 00:44:27.000 [notice] New control connection opened from 127.0.0.1. -

Oct 31 00:44:27.000 [notice] New control connection opened from 127.0.0.1. -

Oct 31 00:44:28.000 [notice] Bootstrapped 85%: Finishing handshake with first hop -

Oct 31 00:44:29.000 [notice] Bootstrapped 90%: Establishing a Tor circuit -

Oct 31 00:44:32.000 [notice] Tor has successfully opened a circuit. Looks like client functionality is working. -

Oct 31 00:44:32.000 [notice] Bootstrapped 100%: Done -

Oct 31 00:44:33.000 [notice] New control connection opened from 127.0.0.1.

可以看到,启动时将会读取 tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/torrc-defaults 以及 torrc 这两个配置文件中的信息;并且以 socks 代理的工作模式,监听在地址 127.0.0.1 的 9150 端口;与控制通信相关的模式则监听在地址 127.0.0.1 的 9151 端口;并且通过 /tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/geoip 与 geoip6 这两个文件来解析与 GEOIP 相关的信息;

首先会连接到一个目录服务器,推测其中应该有分布在世界各地的所有 Tor 匿名网络的信息,然后会选择其中一个来建立虚拟链路,当完成与链路中第一个节点的握手后,一个从客户端到某 Tor 匿名网络的虚拟链路就建立完成

查看一下 Tor 以及 Tor Browser 建立的网络连接:

-

root@bt:~# netstat -antupeo -

激活Internet连接 (服务器和已建立连接的) -

Proto Recv-Q Send-Q local Address Foreign Address State User Inode PID/Program name Timer -

tcp 0 0 127.0.0.1:7337 0.0.0.0:* LISTEN 1000 6973 1106/postgres.bin 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:9150 0.0.0.0:* LISTEN 1002 60606 9982/tor 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:9151 0.0.0.0:* LISTEN 1002 60607 9982/tor 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:9151 127.0.0.1:36640 ESTABLISHED 1002 60611 9982/tor 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:36638 127.0.0.1:9151 ESTABLISHED 1002 59104 9959/firefox 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:36640 127.0.0.1:9151 ESTABLISHED 1002 61507 9959/firefox 关闭 (0.00/0/0) -

tcp 0 0 192.168.1.25:50031 178.254.44.234:9001 ESTABLISHED 1002 60608 9982/tor 关闭 (0.00/0/0) -

tcp 0 0 127.0.0.1:9151 127.0.0.1:36638 ESTABLISHED 1002 60610 9982/tor 关闭 (0.00/0/0) -

tcp6 0 0 ::1:7337 :::* LISTEN 1000 6972 1106/postgres.bin 关闭 (0.00/0/0) -

udp6 0 0 ::1:34587 ::1:34587 ESTABLISHED 1000 6986 1106/postgres.bin 关闭 (0.00/0/0)

可以看到,启动了一个包含 5 个线程的 tor 进程,其中几个监听在本地 9151 端口的 tor 线程建立了控制通信连接,对应于前面调试信息中的 New control connection opened from 127.0.0.1

其中一个 tor 线程建立了到 178.254.44.234:9001 的 TCP 连接,该连接起到的作用至关重要,类似于到 VPN 服务器端的 Tor 匿名网络虚拟链路

启动了一个包含 2 个线程的 firefox 进程,这个 firefox 实际上就是经过特殊配置,使用 tor 的代理服务功能,并且集成了 Torbutton ,Noscript 插件的 TorBrowser

查看这2个进程之间的关系:

-

root@bt:~# ps -ef |grep 9959 -

shayi2 9959 9942 0 00:44 pts/2 00:00:06 ./firefox --class Tor Browser -profile TorBrowser/Data/Browser/profile.default -

shayi2 9982 9959 0 00:44 pts/2 00:00:02 /download/tor-browser_zh-CN/Browser/TorBrowser/Tor/tor --defaults-torrc /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/torrc-defaults -f /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/torrc DataDirectory /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor GeoIPFile /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/geoip GeoIPv6File /download/tor-browser_zh-CN/Browser/TorBrowser/Data/Tor/geoip6 HashedControlPassword 16:74ceffa486896c056023b5ea65d0bbfc9208e6903fdce290c7d2a56a37 __OwningcontrollerProcess 9959

可以看到,firefox 进程先启动,带有特殊的参数“--class Tor Browser”

以及“-profile TorBrowser/Data/Browser/profile.default”

然后启动一个 tor 子进程,对应命令为 /download/tor-browser_zh-CN/Browser/TorBrowser/Tor/tor

这是我们前面提到的动态连接库文件,它完成实际的连接 Tor 匿名网络的任务,

并且带有很多参数:

两个 tor 配置文件 torrc-defaults 与 torrc 的路径;

两个 GEOIP 数据文件的路径(前面的调试信息有输出);

用于在控制连接通信中验证身份的哈希密码;

如前所述,这 2 个进程会创建各自的线程,然后打开网络连接

如果你的系统成功的启动了 Tor Browser ,并且连接到某个 Tor 网络,那么 Tor Browser 应该会给出类似下面的页面:

前面我们提到,windows 平台上的非凡网络加速器,也可以实现隐身,缺点在于它的试用时间有限,但是它可以让所有的“流量”通过 VPN 转发出去,换言之,只要运行了其客户端软件,在试用时间内,你使用的所有网络应用程序,

包括 web 浏览器,QQ,在线电影播放器,网络游戏客户端,LOIC(低轨道离子加农炮,一种由 Anonymous 黑客组织开发并在早期使用的进行 DDOS 攻击的工具)

所有包括但不限于上面列出的网络应用程序,一概使用某个非凡 VPN 出口节点的 IP ,这就是非凡 VPN 会拥有很多付费用户的原因,国内付费用户可以连接到它的一个在国外的节点,实现“翻墙”访问 youtube,facebook 等站点,类似地,国外付费用户可以连接到它的一个在国内的节点,绕过百度视频,优库视频等站点对国外 IP 的访问限制,再也不会出现蛋疼的“因为版权原因,该视频只允许在内地播放。。。。”提示信息

这里不是在帮非凡 VPN 广告宣传,而只是为了强调,在 Linux 平台上,我们也可以实现类似的梦想,这就需要结合 Tor 与 proxychains 两个工具,构建“代理链”,然后再运行你的网络应用程序,就能实现任何“流量”通过 Tor 匿名网络“转发”(对于渗透与入侵任务至关重要),下面介绍 proxychains 从源码编译,安装,以及结合 Tor 的使用

*****下面的操作是可选的,具体来说,如果是 BackTrack 5 Release 3 ,则系统默认已经在 /bin/proxychains 目录下自带了该工具;并且在 /etc/proxychains.conf 目录下提供了配置文件,只需要修改配置文件以及运行 proxychains 即可(Release 2 以前的版本我没试过,你可以先在系统上搜索看看)

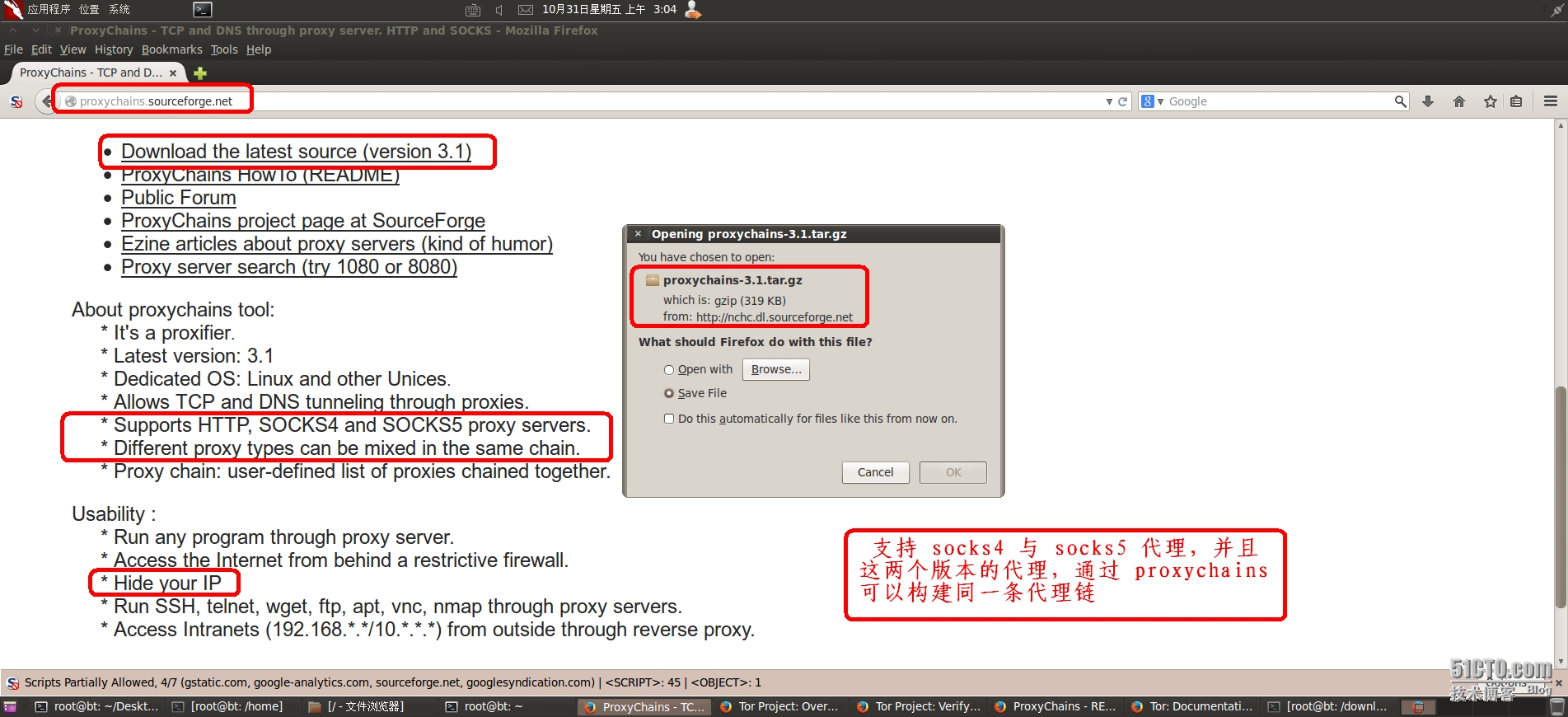

如果你的系统是基于 RedHat 或者 Fedora 的发行版,例如 centos,因为默认没有安装 proxychains ,因此必须进行如下操作:打开你的普通 FireFox 浏览器,将地址指向:http://proxychains.sourceforge.net

(如果你安装了 Noscript 插件,可能需要暂时禁用 Noscript,或者临时允许该域的 javascript 脚本运行)

这是开源项目 proxychains 在 sourceforge.net 上的主页。下载它的当前最新版(3.1)的 .tar.gz 格式的源码包,你应该进行类似如下截图的操作:

一,切换回 root 用户,进入前面的下载目录 /download ,解压下载的 proxychains 源码包:

-

root@bt:/download# tar -zxvf proxychains-3.1.tar.gz -

root@bt:/download# cd ./proxychains-3.1

二,进入解包后生成的子目录,阅读其中的 INSTALL 文件:

-

root@bt:/download/proxychains-3.1# vim INSTALL -

ProxyChains ver 3.1 Installation -

======================= -

If you have installed other ver of proxychains "make uninstall" before installing this distribution -

unpack the .tar.gz , 'cd' to distribution directory and -

run following commands (as root) -

------------------------------------- -

make -

make install -

------------------------------------- -

that's all

再也没有比这里更简洁的编译安装步骤了,注意,如果此前安装了 proxychains 的旧版,需要先执行 make uninstall 命令来卸载

三,配置,编译,安装三部曲的一次到位:

先确认你的系统上是否安装了 gcc ,如果没有,可以通过 yum 来安装,不建议从源码安装 gcc ,因为过程太繁琐,而且容易出错,如果你执意要从源码编译安装 gcc ,这两篇博文提供了思路清晰的完整攻略:

CentOS6.5 从源码编译安装 GCC-4.9.1 全程实录《第一部分:基础知识与准备工作》

http://blog.51cto.com/shayi1983/1531682

CentOS6.5 从源码编译安装 GCC-4.9.1 全程实录《第二部分:编译,安装,测试》

http://blog.51cto.com/shayi1983/1532646

-

root@bt:/download/proxychains-3.1# gcc --version -

gcc (Ubuntu 4.4.3-4ubuntu5.1) 4.4.3 -

Copyright (C) 2009 Free Software Foundation, Inc. -

This is free software; see the source for copying conditions. There is NO -

warranty; not even for MERCHANTAbility or FITNESS FOR A PARTICULAR PURPOSE. -

root@bt:/download/proxychains-3.1# ./configure && make && make install -

root@bt:/download/proxychains-3.1# whereis proxychains -

proxychains: /bin/proxychains /etc/proxychains.conf

四,配置 proxychains 使用 Tor 代理,构建代理链:

首先阅读前面解包生成子目录下的 README 文档,下面删除了无关紧要的部分内容:

-

root@bt:/download/proxychains-3.1# vim README -

This version (3.x) introduces support for DNS resolving through proxy -

it supports SOCKS4, SOCKS5 and HTTP CONNECT proxy servers. -

Auth-types: socks - "user/pass" , http - "basic". -

Some cool features: -

* This program can mix different proxy types in the same chain -

like: your_host <-->socks5 <--> http <--> socks4 <--> target_host -

* Different chaining options supported -

random order from the list ( user defined length of chain ). -

exact order (as they appear in the list ) -

dynamic order (smart exclude dead proxies from chain) -

* You can use it with any TCP client application, even network scanners -

yes, yes - you can make portscan via proxy (or chained proxies) -

for example with Nmap scanner by fyodor (www.insecire.org/nmap). -

proxychains nmap -sT -PO -p 80 -iR (find some webservers through proxy) -

* You can use it with servers, like squid, sendmail, or whatever. -

* DNS resolving through proxy. -

Configuration: -

proxychains looks for config file in following order: -

1) ./proxychains.conf -

2) $(HOME)/.proxychains/proxychains.conf -

3) /etc/proxychains.conf ** -

**see more in /etc/proxychains.conf -

Usage Example: -

bash$ proxychains telnet targethost.com -

in this example it will run telnet through proxy(or chained proxies) -

specified by proxychains.conf -

Usage Example: -

bash$ proxyresolv targethost.com -

in this example it will resolve targethost.com through proxy(or chained proxies) -

specified by proxychains.conf -

NOTE: -

to run suid/sgid programs(like ssh) through proxychains you have to be root

总结一下上面的内容,

1. proxychains 可以连接使用两种不同代理版本(socks4 与 socks5)的代理服务器,来构建代理链;

2. 支持 用户名/密码 形式的代理验证,以及 http 协议规范中的 basic 验证;

3. 可以通过 proxychains 提供的代理中继服务,运行 NMAP 端口扫描工具;

4. 支持向网络服务程序,如 squid,sendmail 提供代理中继服务;

5. proxyresolv 命令,用于通过代理链解析域名,类似于 dig 与 nslookup 的代理版本,

(实际上,proxyresolv 是一个 shell 脚本,它通过内置的默认 DNS IP :4.2.2.2 调用 dig 对其发起查询请求;)

proxychains 与 proxyresolv 根据配置文件中的信息,来构建代理链并工作,配置文件位于文件系统中三个地方,分别是安装目录(默认安装在 /download/proxychains-3.1/proxychains 目录下)下的 proxychains.conf

以及 /etc/proxychains.conf

我们只关注这两个配置文件,第三个不重要,可以忽略

五,编辑 /etc/proxychains.conf ,将其中的 [ProxyList] 项的条目

socks4 127.0.0.1 9050 更改为 socks5 127.0.0.1 9150 ,这是前面要你记录下的 Tor Browser 使用的代理配置信息,保存退出:

-

root@bt:/download/proxychains-3.1# vim /etc/proxychains.conf -

[ProxyList] -

# add proxy here ... -

# meanwile -

# defaults set to "tor" -

socks5 127.0.0.1 9150

如果不能通过 proxychains 连接 Tor 匿名网络,还需要配置 /download/proxychains-3.1/proxychains/proxychains.conf 将其改成与 /etc/proxychains.conf 相同的代理服务器配置即可,

一般而言,执行 /bin/proxychains 与 /bin/proxyresolv ,会读取 /etc/proxychains.conf 这个全局配置文件中的信息

六,一切就绪后,切换到 shayi2 用户,确保已经通过执行 start-tor-browser 脚本,连接到某个 Tor 匿名网络,然后在一个新的终端

(start-tor-browser 脚本以前台形式运行,它会占用一个 shell 终端)

以 root 身份运行 proxychains ,后面接上你要隐藏 IP 的应用程序,例如 NMAP:

root@bt:/# /bin/proxychains nmap 192.168.1.35

*****在真实场景的扫描中,应该将这里的内网 IP ,替换成你的目标公网 IP ,在目标上的防火墙日志中,记录的 IP 会是你连接到地球上某个 Tor 匿名网络的出口节点的 IP,试想,除非目标由于这次渗透造成巨额经济损失因而报案申请进行计算机取证,找出入侵者的来源,

有经验的网络警察通过受害者提供的防火墙日志中的 IP 信息,应该会认为这个 IP 仅是跳板,侦查小组可能会将线索转向为受害者提供接入服务的 ISP ,要求 ISP 提供在入侵时间的路由信息,例如,假设入侵者的真实 IP 在国内,但防火墙日志的 IP 显示来自于法国,那么侦查小组根据发生入侵的时间,来查找国内所有 ISP 的路由信息,包括电信,联通,移动,教育网。。。(这会是一个费时费力的艰巨任务)

因为攻击者无论再如何伪装,二进制的 0 与 1 信号势必要通过国内的主干网络链路传输,才能达到匿名网络,并建立虚拟链路,

侦查小组可能会查找所有 ISP 路由器上面的日志记录,找出在入侵发生时刻,那些 IP 头部的目标地址是法国 IP 地址的数据包(或者目标地址是一些“出名”代理服务器 IP 的数据包),其源地址信息;通过 ISP 的那哪个路由器上的哪个端口进入并转发的;该“入口”连接到什么网段;AS 自治域号码是多少,通过类似的一步步回溯链路,最终有可能找出入侵者的国内真实 IP(及其物理位置),

但如前所述,这会是一个艰巨耗时的任务,为入侵者“转移阵地”提供了充足的缓冲时间,

更进一步,当前无线网络技术 802.11 a/b/g/n 广泛应用,WiFi 热点, 无线 AP 接入点遍地开花,能破解 WPA2-PSK 密钥的工具随手可得,如果入侵者仅仅是通过破解的某个无线网络作为跳板,这会极大的增加追踪真实 IP 与物理位置的难度,

道理非常简单,入侵者破解某个提供无线接入服务的机构,公司,组织的无线密钥,然后进入其无线网络,横向渗透到内部有线网络,并以其公网 IP 作为跳板再入侵,你只能查到这个跳板的 IP ,根本无法通过该 IP 对应的物理地址抓到人,这就是“战争驾驶”强大的原因

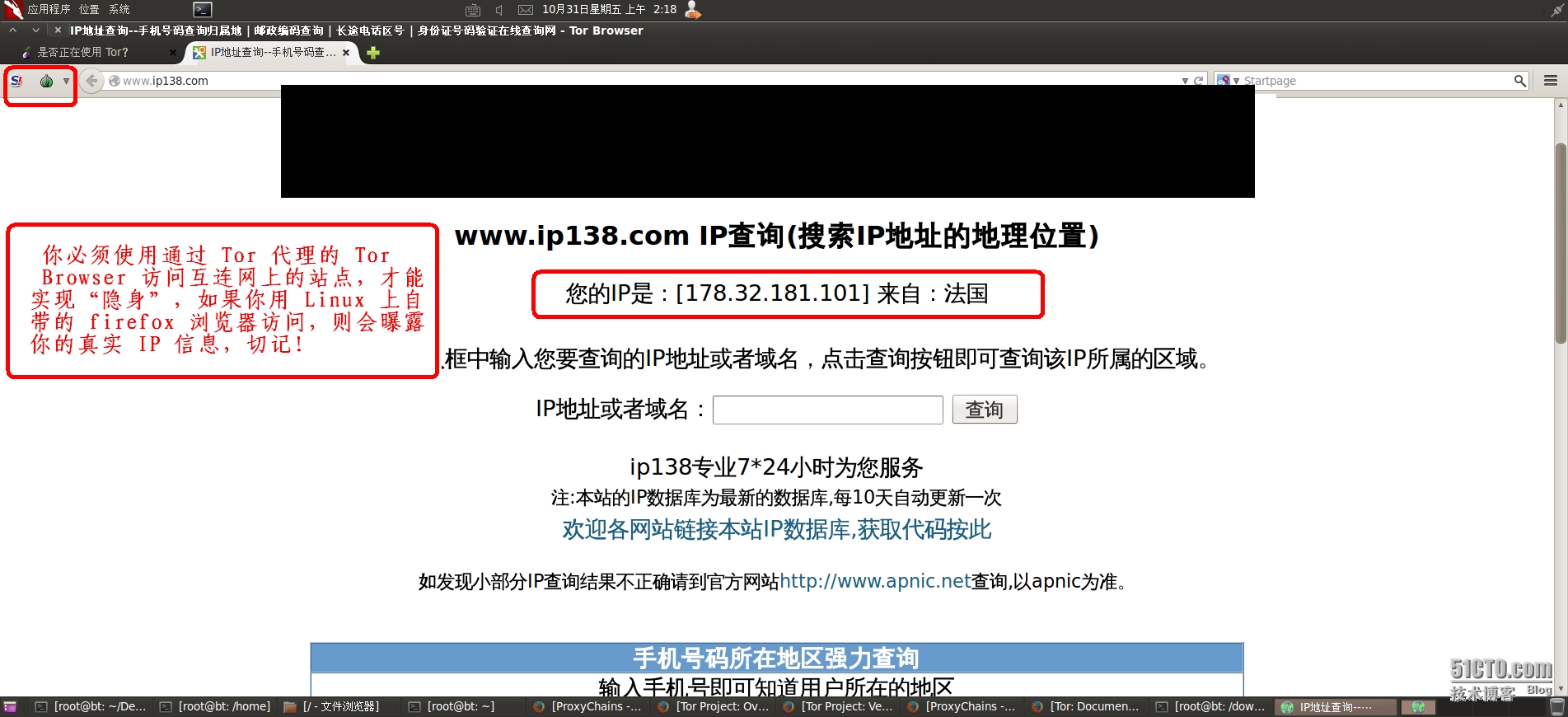

回到主题上来,前面使用连接到匿名网络的 NMAP 扫描,也许不能直观地验证 proxychains 究竟有没有向 NMAP 提供代理服务,因此我们通过直接以 proxychains 运行“普通版本的 firefox”,因为正常的 firefox 没有配置使用任何代理,如果它访问类似像 ip138 站点时,对方给出的 IP 信息与使用代理的 Tor Browser 中的 IP 一致,那就说明 proxychains 确实能通过代理链转发任何“流量”

顺便一提,有托管主机条件的童鞋,可以在你的远程 SSH 登录客户端上,以 proxychains 执行远程登录,然后查看 SSH 服务器上的防火墙日志,查看其登录 IP ,是否已经变更为你的客户端连接到的某个 Tor 匿名网络的 IP

-

root@bt:/download/proxychains-3.1# /bin/proxychains firefox -

ProxyChains-3.1 (http://proxychains.sf.net) -

|S-chain|-<>-127.0.0.1:9150-<><>-127.0.0.1:16001-<--timeout -

|DNS-request| www.backtrack-linux.org -

|DNS-request| www.offensive-security.com -

|S-chain|-<>-127.0.0.1:9150-|S-chain|-<>-127.0.0.1:9150-<><><>-4.2.2.2:53-<>-4.2.2.2:53-<><>-OK -

<><>-OK -

|DNS-response| www.backtrack-linux.org is 198.58.126.105 -

|DNS-response| www.offensive-security.com is 198.50.176.211 -

|DNS-request| localhost -

|S-chain|-<>-127.0.0.1:9150-<><>-4.2.2.2:53-<><>-OK -

|DNS-response| localhost is 127.0.0.1

需要以绝对路径的形式,来执行 proxychains ,这样它会读取 /etc/proxychains.conf 这个配置文件中的代理链设置。如果产生与上面类似的调试输出信息,说明 proxychains 已经成功将普通的 firefox 添加到它的代理链中,下面以截图来验证:

至此,我们实现了“隐身术”,再次提醒,慎用这里介绍的技术,因为它不是万能的,假设为了打击网络犯罪,每个 Tor 匿名网络都积极配合各国的公安机关,警察局等单位,提供连接到它们链路的 IP 信息,那么找到“你”只是时间上的问题而已,此外,前面提到,应该关注“保持匿名小技巧”页面的内容,养成良好的使用 Tor 的习惯,避免在无意中曝露你的真实 IP

Windows平台Tor的使用

From:https://blog.csdn.net/wik_123/article/details/52621092

Tor 隐身大法 —— 用Tor来帮助我们进行渗透测试:https://blog.csdn.net/wjy397/article/details/50379627

准备环境

- win7

- vpn(在国内的用户必须,因为国内封了tor访问)

- tor

- privoxy

- SwitchySharp

环境搭建

在 Tor 官网下载最新版本,下载地址:https://www.torproject.org/download/download.html.en

进去第一眼就会看到Download Tor 点击下载自己想要的版本,但是需要科学上网,记得语言选择 简体中文,或者从https://www.lanzous.com/i19wvcf 下载

建议选择 Expert Bundle。因为可以在命令行直接启动。我这里的安装目录在:C:\Program Files\tor-win32-0.2.7.6

设置环境变量

Tor 设置

privoxy

在官网下载最新版本,下载地址:https://www.privoxy.org

修改配置文件config.txt如下:forward-socks5 / localhost:9050 .

SwitchySharp

设置浏览器代理,如图所示:

实验结果

在代码中使用

以 Python 为例:

-

#coding:utf-8 -

import os,sys,urllib2 -

PROXY_INFO = { -

'host' : '127.0.0.1' , -

'port' : 8118 -

} -

def load_url(url): -

proxy_support = urllib2.Proxyhandler( { 'http' : \ -

'http://%(host)s:%(port)d' % PROXY_INFO } ) -

opener = urllib2.build_opener(proxy_support,urllib2.HTTPHandler) -

urllib2.install_opener(opener) -

src = urllib2.urlopen(url) -

return src.read() -

if __name__ == '__main__': -

print load_url("http://checkip.amazonaws.com")

说 明:

- tor 自身推荐的网桥如 obfs4, fte, meek…几乎已经被封锁的不能用了,所以要用到自定义网桥,tor 提供了不在公共列表里的免费的网桥 Bridge DB:https://bridges.torproject.org,一般会提供三个,将tor提供的网桥复制到自定义网桥列表里即可。

- 这里用到了前置代理,顾名思义,就是在进行匿名上网的时候把你的代理服务器放在前面,在tor的服务器一栏填 127.0.0.1端口一栏 1080 或者 其他端口,根据自己科学上网的工具而定。

然后就是等待tor自行进行配置,配置完之后就会自动打开tor绑定的Firefox浏览器,在浏览器左上角会有你的路由路径。

进入暗网

暗网(英语:Darknet或Dark Web)通称只能用特殊软件、特殊授权、或对电脑做特殊设置才能连上的网络,使用一般的浏览器和搜索引擎找不到暗网的内容。暗网的服务器地址和数据传输通常是匿名、匿踪的。与此相对,一般常用的互联网由于可追踪其真实地理位置和通信进行人的身份被称为“明网”(英语:Clearnet)。

暗网虽然通常需要借助公开的互联网当作线路,但它们通常使用非常规的网络传输协议和端口(常规的互联网传输协议是HTTP/HTTPS,分别使用端口80/443),有些使用分布式网络架构或层层转传来混淆来源,使得第三人难以知悉有网络交流正在发生,就算知悉也难以追踪通信参与者的真实位置和身份;再搭配全程加密传输,使得就算第三人拦截了通信也难以解析内容。

暗网有许多种类,所有暗网的集合组成了深网的一部分。常见的小规模暗网是朋友之间使用P2P分享文件。目前最大规模的暗网则是洋葱网络。

— 摘自《维基百科》

暗网网址导航 thehiddenwiki :https://thehiddenwiki.org

其他人整理的:https://github.com/ckjbug/Hacking/blob/master/整理的暗网网址Tor.txt

访问网址

https://parrotsec-cn.org/t/topic/50 通过这个里面可以查看常用的网址。

很多网站经常会改变网址,另外也可能被封杀,或者不是24小时的网站。

http://zlal32teyptf4tvi.onion/ 这个是暗网里的 一个搜索引擎。

你的想象力有多深,暗网有多深。

因为这个不是受法律保护的所以一定要注意安全。有时候好奇心害死猫。

感受一下即可,不要太认真。

手机匿名上网

相比于电脑手机上的隐私应该会更多,手机访问tor网络要用到Orbot和Orfox

这两个在Google play商店里都有下载,也可以从上面的链接下载。

1. 第一步打开手机的翻墙软件

2. 打开Orbot

3. 右上角点击设置,language—简体中文(英语好的略过^_^)

4. Bridges(网桥)—勾选Use Bridges(使用网桥)—将得到的网桥粘贴至下面自定义网桥里。

5. 返回首页—长按洋葱头(或者点start开始)

6. 下面的提示100%完成后,点BROWSE浏览,自动打开Orfox进入tor

最后的说明

如果在配置途中遇到困难,可以打开tor日志查找原因,还有就是多在官网看看他们的帮助文档也是有用的,其实这里面有个最大的问题就是 tor官网提供的网桥容易失效 有能力的可以自己搭建网桥。

真正的匿名上网可以做到很极致的比如使用多重虚拟机,多重代理,甚至安装一个基于tor而定制的操作系统whonix。

探寻神秘的暗网

From:https://blog.csdn.net/ylhalo/article/details/72726207

暗网是一个网络黑市,小到毒品枪支色情交易,大到人口贩卖买凶杀人。无奇不有无所不能

暗网也叫深网,深网顾名思义也就是深层网络嘛!

那深层网络又是什么?

深层网络 即是 不被正规的搜索引擎搜索到的网页

也就互联网世界是一座冰山,我们平常所触及到的网页之是一个尖尖头,剩下的90%都藏在了深海中,我们中大多数人一辈子也接触不到。

还不止这些呢!据调查暗网的域名数量比表层网络的数量多出400~500倍。

但是暗网也分成三个等级

- 第一层最浅,通过特定浏览器就能进入,内容为黄赌毒和重口味的玩意。著名的丝绸之路就存在第一层。

- 第二层,这层就不太好进了,只能通过特定的方式或邀请才能进入,各种邪恶势力和恐怖组织。

- 第三层,极少有人探索过,据说藏了一些见不到光的政府机密文件。

探索第一层

洋葱网络也叫匿名网络,顾名思义洋葱,一层一层。只需要一个Tor浏览器(过程不截图了)

我们可以通过Tor去实现因特网上进行匿名交流。

雇佣黑客

他们提供的服务

黑客

- 贵Facebook,微博或Google+帐户被黑客攻击?我们可以帮助把它恢复,并跟踪谁在许多情况下做这件事的人。

电脑间谍和监视

- 你想在手机上还是计算机上安装间谍软件?

- 你想知道你是否有间谍软件在电脑上?

删除链接

找到失踪者

- 查找并与家人,老朋友重新连接,亲戚几乎每个人!人民搜索报告包括电话号码,地址史,年龄,出生日期,家庭成员等等。

背景调查

- 背景报告包括,当可用,刑事检查,诉讼,判决,留置权,破产,财产所有权,历史地址,电话号码,亲戚&Associates公司,邻居,结婚/离婚记录等等。

- 我们还可以访问一个人的Twitter和Facebook帐户,这样你才能真正找出谁一个人在办公室之外。

- 全国就业背景检查包括:

SSN跟踪

- 地址历史记录

- 7年全国刑事数据库搜索

- 刑事数据库记录的法院确认(最多3个)

- 国家性犯罪者登记入住

网上交友诈骗

- 你已经被骗了,因为所有你要找的是爱?我们可以帮助您在2种方式。

- 会议的人,并移动到下一步骤之前,请确认此人的身份。

- 如果你一直在网上被骗了,想追踪某人的位置,这样你可以用某种类型的操作进行。

网络暴力 - 网络矮秆

- 你有没有欺负网络或网络大步?我们可以识别谁在跟踪和在线欺负你。识别的个人或组之后,我们可以采取你可能想适当的行动。

计算机安全培训

- 我们可以在所有工具电脑黑客利用来执行侦察,黑客和拒绝服务攻击训练你。

网络勒索

- 你的前威胁要张贴裸照的你。

- 有人已经发布关于您或您的企业虚假信息

- 有人偷走了您的公司信息,并希望钱归还。

关系

- 看看你的男朋友,女朋友或配偶是一种欺骗行为

- 需要弹药离婚

跟踪跟踪被盗的计算机

密码

- 你忘了你的密码?

- 电子邮件开裂

- Windows和Apple密码破解

- 网站密码破解

- 数据库密码破解

网络欺诈

- 你已经被骗了?您是否购买或服务的在线和从未收到过你的产品?

- 我们可以帮助找到被骗,你在世界任何地方的人。

贩卖枪支

血腥视频

血腥网站,我终于找到了当年让我恶心三天的网站了!!!

图中是一个孩子被打死,肠子都给挖出来的,我已经打码了

这是怎么进入马里亚纳网络的论坛

马里亚纳是暗网深处网络。

这应该是一个犯罪市场了,就跟我们的网购一样,提供伪造信息购买,毒品等

黑暗巢穴,里面好像在执行一个计划...

--------------------------------------------------------------------------------------------------

看到一些重口味的实在是恶心...不舒服

就先到这吧,下次有空再写详细一点。

域名有很多,但没法一一截图了。

图为收集到的一些暗网域名

要特定的网络才能访问,如果是用我们常用的浏览器是不可能打得开的。

相关阅读

不安装Google play store下载Google商店的应用

1. Google Play Store官网 进入https://play.google.com/store/apps,搜索需要的App, 2. 打开Apk下载网站 打开:https://apps.evozi

https://blog.csdn.net/WinstonLau/article/details/83822350

win10系统崩溃(UNEXPECTED_STORE_EXCEPTION)解决方法

心态崩了,电脑又蓝屏了,同样蹦出来UNEXPECTED_STORE_EXCEPTION,like this: 而且我的是卡在完成 0%永远不会动的那种,重启之后就是找不

利用Animator实现骨骼动画: 1> 确保人物能够正常移动、Camera能够正常跟随 2> 使用WSAD对人物不同运动状态进行切换与连接 3> Le

关于在Appstore里面做ASO优化内容已经讲了太多了,可在seo实验室等很多平台上找到实操方法,这里主要扯扯在Appstore可以去尝试做的几